Firewall¶

Über den Menüpunkt Firewall können Sie die Parameter für die Firewall des Routers festlegen. Hier sind verschiedene Einstellungen möglich.

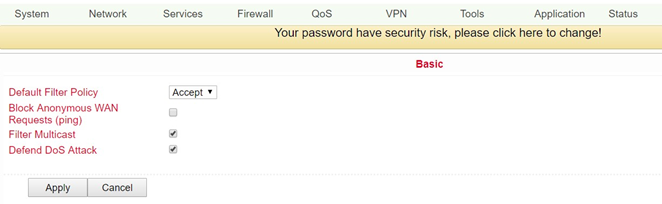

Basic¶

Hier können die Basis-Einstellungen der Firewall konfiguriert werden.

Name |

Beschreibung |

Standard |

|---|---|---|

Default Filter Policy |

Möglich sind die Optionen „Accept“ und „Block“, also zulassen oder blockieren |

Zulassen |

Block Anonymous WAN Request (ping) |

Aktivieren um Ping-Anforderungen, die Anonym aus dem Netz generiert werden, zu blocken |

Deaktiviert |

Filter Multicast |

Klicken, um Filtern von Multicast zu aktivieren |

Aktiviert |

Defend DoS Attack |

Klicken, um Abwehren von DoS-Angriffen zu aktivieren |

Aktiviert |

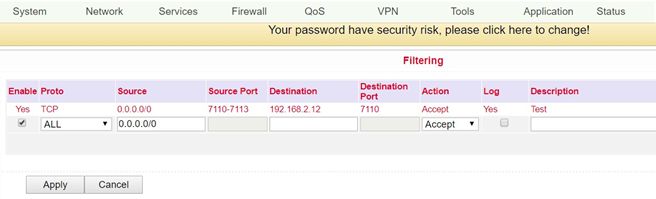

Filtering¶

An dieser Stelle kann gefiltert werden, was die Firewall durchlassen soll und was nicht. Hier sind verschiedene Konfigurationen möglich, die Sie über Firewall > Filtering erreichen können.

Name |

Beschreibung |

Standard |

|---|---|---|

Enable |

Klicken, um das Filtering zu aktivieren |

Aktiviert |

Proto |

Auswahl des Protokolls. Möglich sind die Optionen „TCP“/“UDP“/„ICMP“ |

All |

Source |

Quell-IP-Adresse festlegen |

Leer |

Source Port |

Quell-Port festlegen, wenn entsprechendes Protokoll gewählt wurde |

Leer |

Destination |

Ziel-IP festlegen |

Leer |

Destination Port |

Ziel-Port festlegen, wenn entsprechendes Protokoll gewählt wurde |

Leer |

Action |

Auswahl, ob Einstellung erlaubt (Accept) oder geblockt (Block) werden soll |

Erlaubt |

Log |

Klicken, um das Loggen der Einstellung zu aktivieren |

Deaktiviert |

Description |

Konfiguration beschreiben |

Leer |

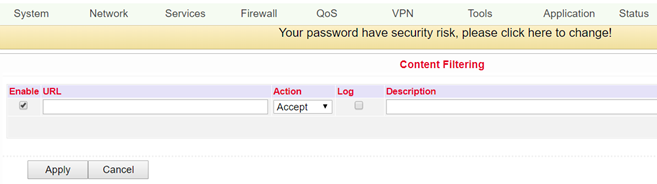

Content Filtering¶

Der Content Filter in der Firewall erlaubt es den Aufruf spezieller URL´s zu filtern, die dann geblockt oder zugelassen werden können. Die Konfiguration können Sie unter Firewall > Content Filtering erstellen.

Name |

Beschreibung |

Standard |

|---|---|---|

Enable |

Aktivieren oder deaktivieren der Content Filterfunktion |

Aktiviert |

URL |

Eintragen der zu sperrenden bzw. filternden URL |

Leer |

Action |

Auswahl ob URL geblockt (Block) oder erlaubt (Accept) wird |

Erlaubt |

Log |

Kann zum Loggen aktiviert werden |

Deaktiviert |

Description |

Konfiguration beschreiben |

Leer |

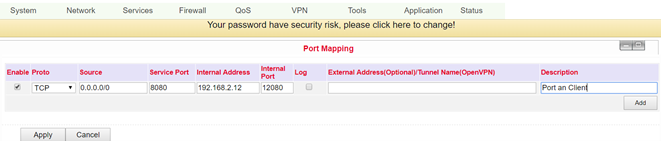

Port Mapping¶

NAT-PMP (NAT Port Mapping) ermöglicht es einem Computer, in einem privaten Netzwerk (hinter einem NAT-Router) den Router automatisch so zu konfigurieren, dass Geräte hinter dem Router von außerhalb des privaten Netzwerks erreichbar sind. Es regelt im Wesentlichen das sogenannte Port Forwarding. NAT-PMP, wie UPnP auch, und ermöglicht es einem Programm, alle von außen ankommenden Daten auf einem bestimmten TCP- oder UDP-Port anzufordern. Die Konfiguration können Sie unter Firewall > Port Mapping durchführen.

Name |

Beschreibung |

Standard |

|---|---|---|

Enable |

Portzuordnung aktivieren oder deaktivieren |

Aktiviert |

Proto |

Auswahl der Protokolle TCP, UDP oder TCP&UDP |

TCP |

Source |

Quell-IP eintragen |

0.0.0.0/0 |

Service Port |

Port des Dienstes eintragen |

8080 |

Internal Address |

Interne IP für Zuordnung festlegen |

Leer |

Internal Port |

Portzuordnung auf „intern“ festlegen |

8080 |

Log |

Klicken, um Protokollierung der Portzuordnung zu aktivieren |

Deaktiviert |

External Address (Optional) / Tunnel Name (OpenVPN) |

Wird in Verbindung mit VPN genutzt. Für die Portweiterleitung mit VPN muss hier die Virtuelle VPN IP Adresse des TK-Routers eingetragen werden. |

Leer |

Description |

Bedeutung der einzelnen Zuordnungen beschreiben |

Leer |

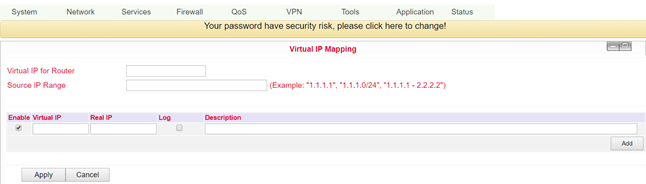

Virtual IP Mapping¶

Die IP eines internen PCs kann einer virtuellen IP zugeordnet werden. Über diese virtuelle IP-Adresse kann ein externes Netzwerk auf den internen PC zugreifen. Sie können diese Konfiguration unter Firewall > Virtual IP Mapping einrichten.

Name |

Beschreibung |

Standard |

|---|---|---|

Virtual IP for Router |

Virtuelle IP für Router festlegen |

Leer |

Source IP Range |

Bereich von Quell-IP-Adressen festlegen |

Leer |

Virtual IP |

Virtuelle IP festlegen |

Leer |

Real IP |

Reale IP festlegen |

Leer |

Log |

Protokollierung für virtuelle IP aktivieren |

Deaktiviert |

Description |

Konfiguration beschreiben |

Leer |

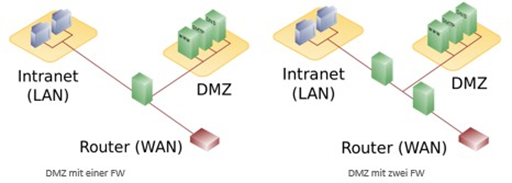

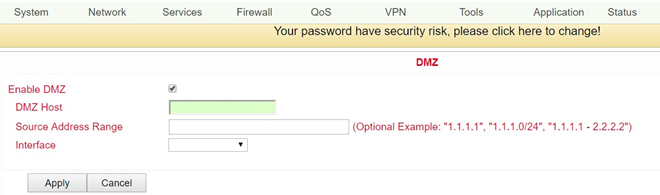

DMZ¶

Eine Demilitarized Zone (DMZ, auch ent- oder demilitarisierte Zone) bezeichnet ein Computernetzwerk mit sicherheitstechnisch kontrollierten Zugriffsmöglichkeiten auf die daran angeschlossenen Server.

Die in der DMZ aufgestellten Systeme werden durch eine oder mehrere Firewalls gegen andere Netze (z.B. Internet, LAN) abgeschirmt. Durch diese Trennung kann der Zugriff auf öffentlich erreichbare Dienste gestattet und gleichzeitig das interne Netz (LAN) vor unberechtigten Zugriffen von außen geschützt werden.

Der Sinn besteht darin, auf möglichst sicherer Basis Dienste des Rechnerverbundes sowohl dem Internet (WAN) als auch dem Intranet (LAN) zur Verfügung zu stellen.

Schutzwirkung entfaltet eine DMZ durch die Isolation eines Systems gegenüber zwei oder mehr Netzen.

Durch die Zuordnung aller Ports und des externen PCs können Sie auf alle Ports des mit dem TK500 verbundenen Geräts zugreifen.

Mit dieser Funktion ist es nicht möglich, den Verwaltungsport des TK500 (z. B.: 80 TCP) dem Port des Geräts zuzuordnen. Um Port 80 weiterzuleiten, ändern Sie den Verwaltungsport des Routers unter System > Admin Access.

Name |

Beschreibung |

Standard |

|---|---|---|

Enable DMZ |

Klicken, um DMZ zu aktivieren |

Deaktiviert |

DMZ Host |

DMZ-Host-IP festlegen |

Leer |

Source Address Range |

IP-Adresse mit eingeschränktem IP-Zugriff festlegen |

Leer |

Interface |

Auswahl des entsprechenden Interfaces |

Leer |

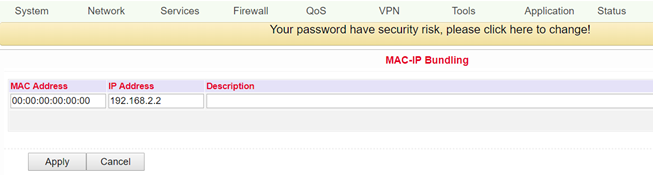

MAC-IP Bundling¶

MAC IP Bundling bedeutet, einer definierten MAC-Adresse eine vorgegebene IP-Adresse zuzuweisen. Somit bekommt die vorgegebene MAC-Adresse immer die gleiche IP-Adresse. Sie erreichen diesen Menüpunkt unter Firewall > MAC-IP Bundling.

Wird durch eine Firewall der gesamte Zugriff auf das externe Netzwerk blockiert, erhalten nur PCs mit MAC-IP Bundling Zugriff auf das externe Netzwerk.

Name |

Beschreibung |

Standard |

|---|---|---|

MAC Address |

MAC-Adresse für Bündelung festlegen |

Leer |

IP Address |

IP-Adresse für Bündelung festlegen |

192.168.2.2 |

Description |

Konfiguration beschreiben |

Leer |

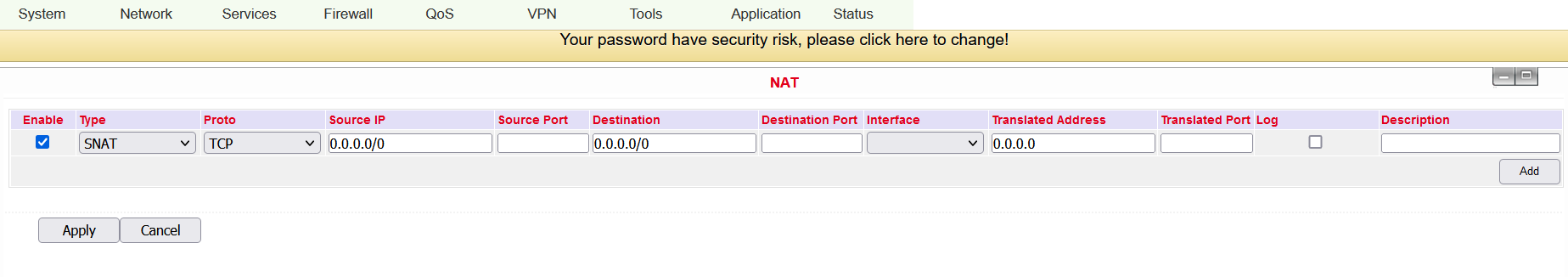

NAT¶

Network Address Translation (NAT) Network Address Translation ist in Rechnernetzen der Sammelbegriff für Verfahren, die automatisiert Adressinformationen in Datenpaketen durch andere ersetzen, um verschiedene Netze zu verbinden. Daher kommen sie typischerweise auf routern zum Einsatz.

Verwendung von Source-NAT (SNAT)¶

Es ermöglicht Geräten mit privaten Netzwerkadressen, eine Verbindung ins Internet aufzubauen. Private IP-Adressen können üblicherweise nicht vom Provider geroutet werden, daher müssen diese in eine öffentliche, routbare IP-Adresse übersetzt werden. Der TK500v2 hat diese Funktion implementiert, wodurch eine Kommunikation zwischen verschiedenen Netzen ermöglicht wird. Außerdem findet sich im NAT ein relevanter Sicherheitsaspekt, da eine öffentliche IP-Adresse nicht auf die dazugehörige private IP-Adresse zurückgeführt werden kann.

Verwendung von Destination-NAT (DNAT)¶

Dies wird eingesetz, um Servicedienste, die auf Computern betrieben werden, unter einer einzigen IP-Adresse anzubieten. Häufig wird es als Port-Mapping oder Port-Forwarding bezeichnet.

Konfiguration¶

Zur Konfiguration von NAT geht man über den Menüpunkt Firewall in den unterpunkt NAT

Hier findet sich eine Auflistung aller vorhandenen NAT-Regeln

Über den Add Button können neue NAT-Regeln hinzugefügt werden